目次

Agent Name Service (ANS): A Universal Directory for Secure AI Agent Discovery and Interoperability

この論文は、AIエージェントの安全な発見と相互運用性を実現するための「エージェント名サービス(ANS)」という新しいディレクトリフレームワークを提案しています。

エージェントネームサービス(ANS)は、公開鍵基盤(PKI)を活用した新しいエージェント発見フレームワークで、エージェントのアイデンティティと信頼性を検証可能にし、従来のDNSの限界を超えた能力ベースの解決機能を提供します。

論文:https://arxiv.org/abs/2505.10609

プロトタイプ実装:https://github.com/kenhuangus/dns-for-agents/

以下は、弊社AI開発ツール「IXV」を用いてこの論文を要約したものです。見出しや章立てが元論文とは異なる場合があります。

概要

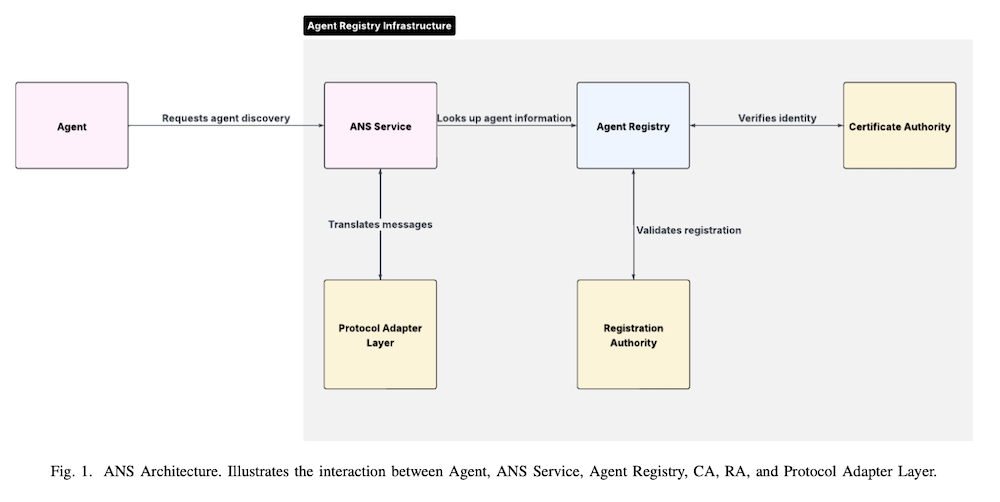

AIエージェントの普及は、安全な発見のための堅牢なメカニズムを必要としています。この論文では、公共のエージェント発見フレームワークの欠如に対処するために、DNSに基づく新しいアーキテクチャであるエージェントネームサービス(ANS)を紹介します。ANSは、検証可能なエージェントのアイデンティティと信頼のために公開鍵基盤(PKI)証明書を活用するプロトコル非依存のレジストリメカニズムを提供します。

このアーキテクチャは、ライフサイクル管理のための正式なエージェント登録および更新メカニズム、能力に基づく解決を伴うDNSにインスパイアされた命名規則、多様な通信標準をサポートするモジュラーなプロトコルアダプターレイヤー(A2A、MCP、ACPなど)、および安全な解決のための明確に定義されたアルゴリズムなど、いくつかの重要な革新を特徴としています。

我々は、JSONスキーマを使用して構造化通信を実装し、提案の包括的な脅威分析を行います。その結果、マルチエージェントシステムにおける安全な発見と相互作用の核心的な課題に対処する基盤的なエージェントディレクトリサービスプロトコルが得られ、将来の相互運用可能で信頼性とスケーラビリティに優れたエージェントエコシステムへの道を開きます。

1. はじめに

AIエージェント間の通信はインターネットトラフィックの大きな部分を占めるようになることが予想され、エージェントが互いを発見、検証し、安全に対話するための信頼性の高いメカニズムが必要です。従来のサービス発見システム(特にDNS)は主に人間が読める名前をネットワークアドレスにマッピングするものであり、エージェントAIの動的で意味的に豊かなセキュリティに敏感な環境には不十分です。現在、Google、Anthropic、IBMなどによって複数のエージェント通信プロトコル(A2A、MCP、ACP)が開発されていますが、これらを補完する普遍的なディレクトリサービスが必要です。

2. 関連研究

従来のサービス発見(DNS)はエージェントAIに必要な意味的理解やセキュリティ機能を欠いています。DNSベースのサービス発見(DNS-SD)は改良を提供しますが、グローバルスケールでの検証可能なアイデンティティや複雑なエージェント能力のマッチングに対応していません。マルチエージェントシステム(MAS)の研究では、FIPA(Foundation for Intelligent Physical Agents)によって定義されたエージェント通信言語が探求されていますが、標準化されたセキュリティメカニズムや普遍的に採用された現代的なトランスポートプロトコルが欠けています。

3. エージェントレジストリアーキテクチャ

3.1 エージェント登録と更新

レジストリの完全性を維持するために、明示的なライフサイクル管理が必要です。登録プロセスでは、エージェントが登録リクエスト(JSON形式)を提出し、Registration Authority(RA)がエージェントのアイデンティティと提出情報を検証します。RAはCertificate Authority(CA)から証明書を取得し、エージェント情報とともにレジストリに保存します。更新プロセスは定期的に行われ、エージェントはポリシーへの準拠を確認されます。登録解除/取り消しも定義されており、レジストリからのエントリの削除やフラグ付けが含まれます。

3.2 PKI統合

Public Key Infrastructure(PKI)は信頼の基盤を提供します。各登録エージェントは一意のPKIキーペアと、RAを介してCAから発行された対応するデジタル証明書を所有します。これにより、アイデンティティ検証(証明書がエージェントの検証済みアイデンティティに公開鍵をバインド)、信頼チェーン(証明書が信頼されたCAに対して検証される)、ライフサイクル管理(証明書の有効性が登録/更新サイクルに関連付けられる)が可能になります。

3.3 ANSプロトコル表記

ANSプロトコル要素と操作を定義するための形式的な表記法が導入されています。トップレベル要素には、プロトコル(A2A、MCPなど)、AgentID、agentCapability、Provider、Versionなどがあります。データ型が定義され、証明書チェーン検証とデジタル署名検証のためのアルゴリズムも明確に示されています。

3.4 プロトコル非依存の通信スキーマ

レジストリ相互作用のためのJSON Schemaが定義されています。これには、エージェントの通信プロトコルタイプ、リクエスト/レスポンスエージェント識別子、タイムスタンプ、PKI証明書の詳細などのコアフィールドが含まれます。特に重要なのは「protocolExtensions」フィールドで、プロトコル固有のデータを格納し、共通のコアスキーマを維持しながらプロトコル固有のエージェント機能をクエリできるようにします。

3.5 ANS名前構造と解決

ANSは異種エージェント環境間でエージェントを命名および解決するための堅牢でプロトコル非依存のメカニズムを定義します。形式的な命名構造は、プロトコル、AgentID、agentCapability、Provider、Version、Extensionで構成される文字列として定義されています。解決メカニズムはANSNameを実用的な参照(ネットワークアドレス、サービスバインディング、メタデータドキュメント)にマッピングします。解決アルゴリズムは詳細に定義され、実装ノートにはキャッシュ可能性、バージョン交渉、セキュアな解決実装が含まれています。

3.6 ANSの課題とガバナンス

ANS展開には、いくつかの重要な課題があります。命名の衝突/スクワッティングを避けるために、名前(特にAgentID、agentCapability、Provider)の管理された登録プロセスが必要です。潜在的に数十億のエージェントをサポートするためのスケーラビリティも重要な課題です。また、名前割り当て、紛争解決、運用方法、信頼インフラ(CA、RA)の管理のためのポリシーを確立するガバナンスモデルも必要です。

3.7 エージェントアイデンティティ

ANSフレームワーク内のエージェントアイデンティティには、暗号化アイデンティティ(PKI証明書)、論理的アイデンティティ(ANSName)、プロトコル固有のアイデンティティ(A2A Agent Card IDなど)が含まれます。レジストリはこれらのアイデンティティコンポーネントを管理し、エージェントの秘密鍵に依存するチャレンジ-レスポンスプロトコルを通じて検証を容易にします。エージェントカード検証のプロセスと、エージェント能力の証明には、ゼロ知識証明方式が使用されています。

4. ANS名前解決のためのリクエスト/レスポンススキーマ

エージェント能力リクエストとレスポンスのためのJSON Schemaが定義されています。スキーマに関する重要な点には、JSON Schemaバリデータライブラリの使用、必須フィールドへの注意、すべての受信/送信メッセージのスキーマに対する検証、検証エラーの適切な処理、および進化する標準(A2A、MCP、ACP)に合わせたスキーマの更新が含まれます。

5. プロトコルアダプタレイヤー

プロトコルアダプタレイヤーは、レジストリが単一のプロトコルに密接に結合されることなく、多様なエージェント通信プロトコルをサポートすることを可能にします。アダプタは個別のモジュール(プラグインなど)として実装され、プロトコル固有のメタデータを解析してレジストリの内部表現にマッピングする機能を持ちます。各アダプタは、対応するプロトコルのセキュリティ機能を安全に実装する責任があります。プロトコルアダプタには、A2Aプロトコルアダプタ、MCPアダプタ、ACPアダプタなどがあります。

6. セキュリティ分析と考慮事項

6.1 MAESTRO-ベースの脅威分析

ANSプロトコルの体系的なセキュリティ脅威分析が提示されています。MAESTROフレームワーク(マルチエージェント環境、セキュリティ、脅威、リスク、アウトカム)を使用して構造化されています。主な脅威には以下が含まれます:

- エージェントの偽装:PKIの強制実装、CAによって発行された特定のデジタル証明書の検証によって軽減

- レジストリの汚染:登録/更新時の厳格なRA検証、レジストリレスポンスの暗号化署名、厳格なデータベースアクセス制御によって軽減

- 中間者攻撃:デジタル署名によるメッセージの信頼性/完全性、安全なトランスポート(mTLSなど)によって軽減

- DoS/DDoS攻撃:分散実装設計による回復力、レート制限やDDoS保護サービスなどの標準的な運用防御によって軽減

6.2 追加のセキュリティ制御と考慮事項

ANSの実装には、詳細な脅威モデリングと包括的なセキュリティ制御が必要です。PKIセキュリティ制御(証明書失効、安全なキーストレージ、レジストリアクセス制御、RA検証)、ANS固有のセキュリティ制御(解決の整合性、DoS軽減、CAセキュリティ、シビル攻撃耐性)、プロトコル統合セキュリティ(プロトコル固有のセキュリティ、ガバナンスと信頼フレームワーク)が含まれます。また、サイドチャネルの匿名化解除と軽減のための方法も提案されています。

7. 実装の考慮事項

エージェントレジストリは様々なパターンで実装できます。選択は、スケール、信頼モデル、パフォーマンス要件、管理オーバーヘッド、コストに依存します。実装パターンには、中央集中型、分散型(Cassandra、CockroachDBなど)、分散型(DHT)、ブロックチェーン/DLT、フェデレーション、ハイブリッドがあります。主な考慮事項には、一貫性対レイテンシー、書き込み増幅(ブロックチェーン)、運用コスト、複雑さがあります。

8. 将来の考慮事項

この提案は基礎を築くものであり、将来の研究には以下が含まれるべきです:

- プロトタイプ実装

- 分散型の信頼インフラのための革新的なブートストラップモデル

- パフォーマンスとスケーラビリティのベンチマーク

- 高度な暗号化の調査

- フォーマル検証

- 詳細なガバナンスモデル

- プラットフォーム統合

- 意味的相互運用性

- 評価システム

- ANSエージェント能力交渉とバインディングプロトコル

- ガバナンスホワイトペーパーの起草

9. 結論

ANSは、より安全で信頼性が高く、相互接続されたエージェントAIエコシステムのための基盤的なインフラストラクチャを提供します。その影響には、相互運用性の向上、信頼とセキュリティの促進、イノベーションの加速、自律システムの促進、安全なAIマーケットプレイスの支援が含まれます。モジュラーなプロトコルアダプタレイヤーは拡張性を確保します。ガバナンス、スケーラビリティ、意味的相互運用性などの課題は残っていますが、ANSは堅牢なエージェントAIエコシステムに向けた必要なステップです。