目次

Large Language Model (LLM) for Software Security: Code Analysis, Malware Analysis, Reverse Engineering

この論文は、大規模言語モデル(LLM)がソフトウェアセキュリティにおいてマルウェア分析やコード解析、リバースエンジニアリングにどのように活用されているかを包括的にレビューし、最新の研究動向や方法論をまとめたものです。

この論文の特徴は、従来のマルウェア分析手法に比べて、LLMを用いることでマルウェアの意図やコードパターンをより正確に認識し、自動化された脅威分析を強化する新しいアプローチを提案している点です。

論文:https://arxiv.org/abs/2504.07137

以下は、弊社AI開発ツール「IXV」を用いてこの論文を要約したものです。見出しや章立てが元論文とは異なる場合があります。

概要

大規模言語モデル(LLM)は、最近、サイバーセキュリティにおいて強力なツールとして登場し、マルウェア検出、生成、リアルタイム監視において高度な機能を提供しています。多くの研究がサイバーセキュリティにおけるLLMの応用を探求しており、新しいマルウェアバリアントの特定、悪意のあるコード構造の分析、自動脅威分析の強化においてその有効性を示しています。マルウェア分析を改善するために、いくつかのトランスフォーマーベースのアーキテクチャやLLM駆動のモデルが提案されており、マルウェアの意図をより正確に認識するために、意味的および構造的な洞察を活用しています。

この研究は、マルウェアコード分析におけるLLMベースのアプローチの包括的なレビューを提供し、最近の進展、傾向、方法論を要約します。注目すべき学術研究を検討し、研究の風景をマッピングし、主要な課題を特定し、LLM駆動のサイバーセキュリティにおける新たな革新を強調します。また、マルウェア検出における静的分析の役割を強調し、注目すべきデータセットや専門的なLLMモデルを紹介し、自動化されたマルウェア研究を支える重要なデータセットについて議論します。この研究は、LLMを活用したマルウェア検出と防御戦略に関する洞察を提供し、サイバーセキュリティのレジリエンスを強化するための今後の方向性を示します。

1. はじめに

本論文では、マルウェアコード分析におけるLLMの応用について包括的なレビューを提供している。大規模言語モデル(LLM)はソフトウェアセキュリティの分野で重要なツールとなり、コードチェック、有害ソフトウェアの検出、プログラムの解析方法の改善に活用されている。本研究の主な貢献は、マルウェアコード分析におけるLLM応用の最近の研究のレビュー、マルウェアコード検出・生成・監視・リバースエンジニアリング・ファミリー分析などの側面の調査、LLMがソースコードのセマンティクスや構造をどのように解釈して悪意のある振る舞いを特定するかの探索である。

2. 背景

この章では、方法論、マルウェアシナリオ、マルウェアコード分析タスクに関連する主要概念について説明している。リバースエンジニアリングとバイナリ分析は、マルウェアの解析と理解に不可欠であり、IDA ProやGhidraなどのツールを使用してバイナリを解析し、マルウェアのロジックを再構築する。またLLMの中核概念として、プライマリLLM、プロンプトエンジニアリング、スクラッチからのLLMトレーニング、特定タスク向けモデル適応、基盤モデルとアーキテクチャについて詳述している。

3. 関連研究

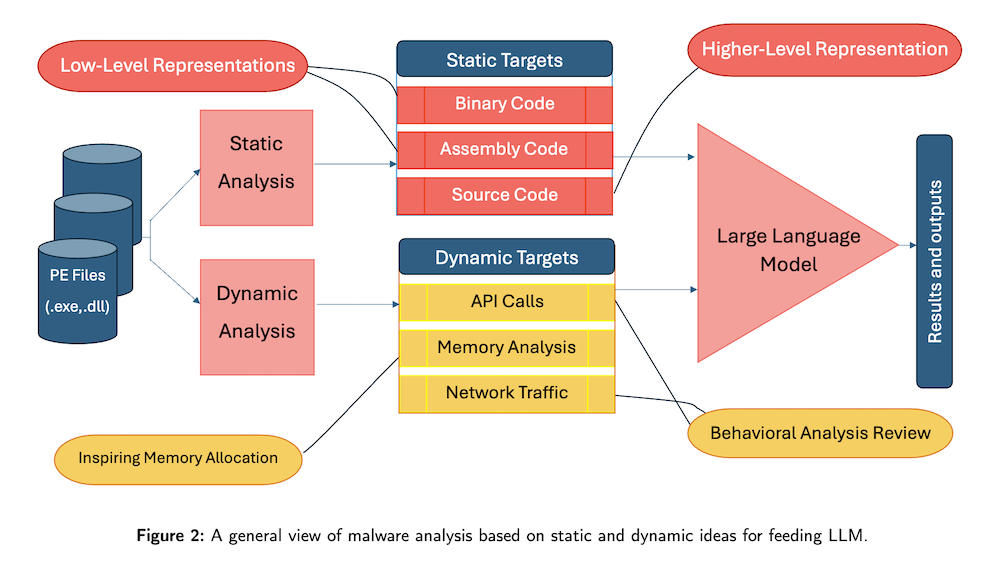

LLMはマルウェア分析に数多くの応用がある。サイバーセキュリティ、脅威検出、リバースエンジニアリング、デジタルフォレンジックなど様々な分野でLLMベースのアプローチを活用した研究が行われている。マルウェア分析におけるLLMの利用は、静的分析と動的分析の2つの主要アプローチに分類できる。静的分析では、実行せずにファイルハッシュやバイナリコードを調査し、動的分析では、実行時の悪意のあるパターンを特定することに焦点を当てる。

4. LLMによる悪意のあるコード検出

最近、LLMはパターンやマルウェアファミリータイプを識別することで、悪意のあるコードと良性コードの両方を検出する強力なソリューションを提供している。LLMによるマルウェアコード検出は、Android、Windows、Java、Webサイトなど4つの環境またはデータ形式で適用できる。検出戦略としては、ラベル付きの悪意のあるコードでLLMを微調整するアプローチや、ゼロショット・フューショットなどのプロンプトエンジニアリング技術が用いられている。

5. LLMによる悪意のあるファミリーコード分析

マルウェアをファミリーに分類することは、共有される行動を理解し、コードの再利用を特定し、脅威インテリジェンスを強化するために不可欠である。非LLMベースのアプローチとしては、階層的注意メカニズムを使用して高次のセマンティック情報を抽出し、マルウェアサンプルの表現ベクトルを生成する方法がある。LLMベースのアプローチでは、LLMをコンテキスト駆動型フレームワークとして使用し、Adware、Backdoor、PUA、Riskware、Scareware、Trojanなどの6つの一般的なファミリーにマルウェアを分類し、マルウェアの振る舞いを解釈するための構造化されたアプローチを提供する。

6. LLMによる悪意のあるコードの位置分析

ソースコードでマルウェアが発見された場合、効果的な除去と更なる分析のためにその場所を特定することが重要である。マルウェアは一見正当なコードの中に隠れていることが多く、慎重な検査なしでは検出が難しい。一般的に悪意のあるコードは、異常または不審な動作を示す特定の機能、モジュール、またはファイルに存在する。LLMはコードのパターンを認識しコンテキストを理解することで、ソースコード内のマルウェアの位置を特定できる。

7. LLMによる悪意のあるマルウェアのリバースエンジニアリング

LLMはPEなどの実行可能ファイルを分析し、静的分析とリバースエンジニアリング技術を活用してバイナリ構造、API呼び出し、アセンブリ命令から意味のあるパターンを抽出することで、マルウェア検出の強力なツールとなっている。リバースエンジニアリングプロセスは、データ収集と前処理、マルウェアリバースエンジニアリングと特徴抽出、埋め込みとトークン化の3つの主要段階に分けられる。これらの段階を経て、PE内の悪意あるコードの検出が可能になる。

8. LLMによるコード監視/検査とマルウェア防止

コードレビュー/検査は開発中にソフトウェアに脆弱性が導入されるのを防ぐことを目的とし、マルウェア分析は脆弱性を悪用する脅威の理解と緩和に焦点を当てている。LLMをソフトウェア開発に統合することで、コードレビューと検査の効率性と精度が向上している。LLMは潜在的な欠陥を特定するだけでなく、詳細で人間が読める説明と改善のための実用的な提案を提供する能力を持っている。また、LLMはAPIの検査や、コードスメルと脆弱性分析によるマルウェア防止にも活用されている。

9. LLMで生成された悪意のあるコード

最近、LLMはユーザーのためにコードを生成するために利用されており、簡単にコードを生成できて時間を節約できる一方で、コミュニティへのサイバー脅威のリスクも増加している。LLMによる悪意あるコード生成には、AIの倫理的セーフガード、制限された文脈的理解、技術的制約などの障壁が存在する。しかし、プロンプトエンジニアリングによるAI制約のバイパス、ビルディングブロックアプローチ、ジェイルブレイク、段階的構築、コード書き換え、GANとLLMの組み合わせなど、様々な技術が悪意あるコード生成に適用されている。

10. マルウェア分析のためのトップLLMベースモデル

マルウェアコード分析で優れた能力を示すLLMを探求し、これらのモデルを2つの主要グループに分類している。第一グループは汎用LLMで、幅広いタスク向けに設計され、強力な自然言語・コード処理能力を持つが、マルウェア検出に特化していないモデル(例:GPT-4、DeepSeek、Claude、Gemini)。第二グループは専門的な攻撃AIモデルで、フィッシング攻撃の生成、コード難読化、サイバー攻撃の自動化など悪意ある目的のために開発または微調整されたモデル(例:WormGPT、FraudGPT、EvilGPT、DarkGPT)である。

11. マルウェアデータセット

研究者はマルウェア技術と攻撃戦略を効果的に分析するために、包括的で多様なマルウェアデータセットを必要としている。一般的なアプローチとして、MalShare、Malware DB、VirusShareなどのアンチマルウェアプロジェクトに関連するオンラインプラットフォームからデータセットを入手する方法がある。また、LLMによる合成マルウェアデータセットの生成も代替手段として探索されている。AndroZoo、BODMAS、DREBIN、EMBER、VirusShareなど、オープンおよび制限付きの様々なマルウェアデータリソースが研究に利用可能である。

12. 議論、制限事項および提案

コード分析のためのLLMの分野には、さらなる研究が必要な様々な課題と未解決の問題がある。将来の研究方向性として、マルウェアのための知識グラフモデルとLLM、マルウェアリバースエンジニアリングのためのハイブリッドアプローチ、デコンパイルのための思考連鎖プロンプト方法、マルウェアコードとDFA、知識強化済み事前訓練言語モデル(KE-PLM)、マルウェアコード分析のための大規模概念モデル(LCM)などが提案されている。制限事項としては、マルウェアコードのデコンパイルのためのトークンサイズや新しいマルウェアパターンとの馴染みの欠如などが挙げられる。

13. 結論

本論文では、マルウェアコード分析におけるLLMの可能性について包括的な概要を提供した。主にトランスフォーマーベースのモデルとその能力に焦点を当て、これらのNLPモデルが現代のサイバーセキュリティ課題、特に進化するマルウェアの脅威の特定と緩和において大きな可能性を示していることを説明した。LLMはその深層学習と事前訓練モデルの力を活用して、マルウェア分析の分野を効率的でスケーラブルに革新する可能性がある。様々な公開データセットがLLMの事前訓練と微調整に不可欠であり、LLMが脅威インテリジェンス、マルウェア検出、サイバーセキュリティ自動化の未来を形作る上で重要な役割を果たすと結論付けた。